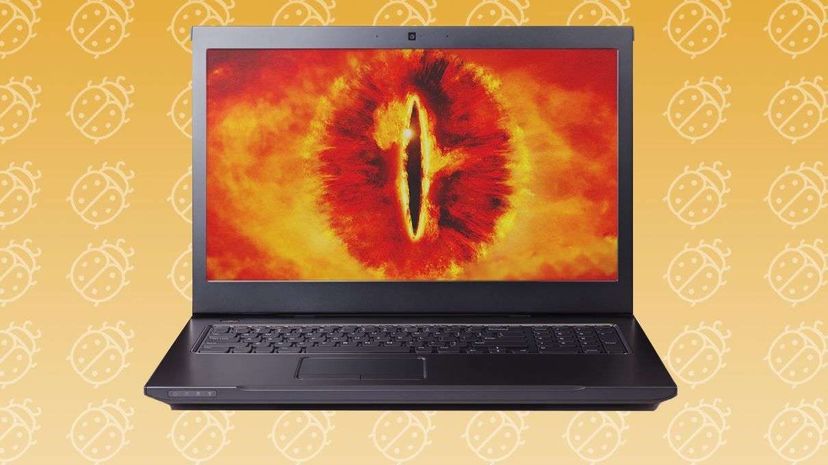

安全研究人员最近发现了一种阴险狡猾的恶意软件,它至少被忽视了五年。五年了!赛门铁克的专家称其为“Remsec”,而其他人则称其为“Strider”,但卡巴斯基实验室的人员将其命名为“ProjectSauron”,以main的名字命名拮抗剂在《指环王》中

我们都知道哪个名字最好。

广告

恶意软件是复杂的,模块化的。攻击者可以修改恶意软件以最适合预定的目标机器。这对安全专家来说是一个巨大的挑战,他们通常会寻找恶意软件的证据(卡巴斯基和赛门铁克都表示,他们已经发现了索伦计划的证据英国广播公司).使用可定制的方法,模式很少。

它还利用了零日漏洞,零日漏洞是软件中的安全漏洞,甚至软件的创造者都不知道。通过零日漏洞攻击会给你带来巨大的优势——没有人知道要提防什么。一旦有人发现并修补了漏洞,就可以关闭这条通道。

最重要的是,攻击者使用不同的方法感染计算机系统。一种是通过USB存储驱动器感染计算机。这意味着攻击者可以瞄准没有连接到互联网的电脑.这种设备被称为“气隙”计算机。通常情况下,这些计算机是关键系统的一部分,比如一个国家的核武器计划。

要感染这些计算机,你需要物理访问这些计算机。究竟是攻击者自己连接了USB存储设备,还是通过社会工程说服了其他人这样做,现在还无法确定。但第一步是将USB线插入目标机器的端口。

存储设备上的恶意软件对简单的检测方法隐藏了它的真实目的。存储驱动器上存在Windows无法检测到的虚拟文件系统。它可以将关键系统的密钥、密码和计算机服务器的IP地址等敏感数据归档。你知道的,绝密的东西。

泄露——这是计算机安全术语,指检索数据——依赖于几种方法。对于直接或间接连接到互联网的系统,黑客使用域名服务器请求来掩盖数据传输。ProjectSauron可以在网络忙于大流量时发送数据,允许被盗信息在一般的混乱中丢失。气隙系统带来了更多的挑战——你需要获得USB存储驱动器的物理访问权限(或者让内部人员为你收集数据)。

事实上,整个行动是如此复杂和复杂,以至于安全专家非常确定这一定是国家支持的项目的产物。开发这项技术将耗资数百万美元。程序员必须研究过早期的恶意软件实例,才能开发出一套最佳实践。毕竟,它已经工作了五年。

目标包括卢旺达、中国、瑞典、比利时、俄罗斯和伊朗的设施。这仅代表已识别的系统-恶意软件很难检测,它可能存在于成千上万的其他机器上。研究专家并没有将责任归咎于某个特定的国家,但研究目标可能会导致一些人列出一个可能的嫌疑人名单。

你需要担心索伦计划吗?如果你不是在一个高度机密的部门负责关键的计算机系统,你可能没问题。但是为了安全起见,在接下来的几年里,不要把你从陌生人那里得到的USB驱动器插入你的电脑。

广告